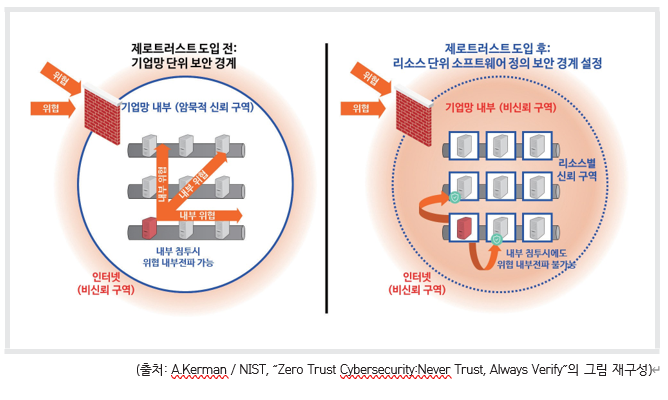

팬데믹을 거치면서 보안도 많은 변화가 되고 있다. 과거 전통적인 접근통제 보안은 외부망과 내부망 경계선을 중심으로 방화벽, 침입탐지시스템 등의 보안 솔루션을 통하여 침입이나 해킹 공격에 대응하는 경계 기반 보안 방식을 채택하는 것이 일반적이었다. 재택근무와 모바일 기기의 확대로 경계선의 의미가 없어지고 있다. 새로운 보안 접근 통제가 필요에 나온 모델이 제로 트러스트이다.

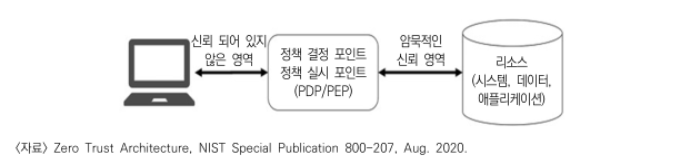

제로트러스트(Zero Trust)란 ‘신뢰할 수 있는 네트워크’라는 개념 자체를 배제하며, 기업망 내외부에 언제나 공격자가 존재할 수 있고, 명확한 인증 과정을 거치기 전까지는 모든 사용자, 기기 및 네트워크 트래픽을 신뢰하지 않으며, 인증 후에도 끊임없이 신뢰성을 검증함으로써 기업의 정보 자산을 보호할 수 있는 보안 모델을 의미한다. 항상 검증하라(Never Trust, Always Verify)란 문구로 대표되는 보안 모델이다.

2010년 John Kindervag에 의해 개념이 소개되었다. 초기에는 네트워크 관점에서 적용하기 위한 철학이었지만 점점 다양화 지능화되는 사이버 공격을 효과적으로 대응하기 위하여 데이터 중심의 보안 전력으로 확대되었다.

제로 트러스트의 필요성과 중요성

- 전통적인 보안 모델은 경계를 중심으로 설계되었지만, 클라우드 서비스와 모바일 기기의 사용 증가로 내부 네트워크와 외부 네트워크의 경계가 모호해지면서 새로운 접근 방식이 필요하게 되었다.

- 제로 트러스트는 모든 사용자와 기기가 네트워크 내부든 외부든 관계없이 동일한 수준의 검증을 거쳐야 한다는 원칙에 기반합니다. 이는 사이버 위협에 대한 적극적인 대응과 더 높은 수준의 보안을 가능하게 한다.

제로 트러스트의 핵심 원칙

- 최소 권한 부여

- 필요 최소한의 접근 권한만 부여하여 공격 표면을 최소화

- 신뢰 수준에 따른 접근 제어

- 사용자와 기기의 신뢰도를 평가하여 접근을 허용하거나 제한

- 지속적인 모니터링 및 검증

- 접근 시도를 지속적으로 모니터링하고 검증하여 비정상적인 활동을 즉시 탐지

제로 트러스트의 6가지 기본 원리

- 기본 원칙: 모든 종류의 접근에 대해 신뢰하지 않을 것 (명시적인 신뢰 확인 후 리소스 접근 허용)

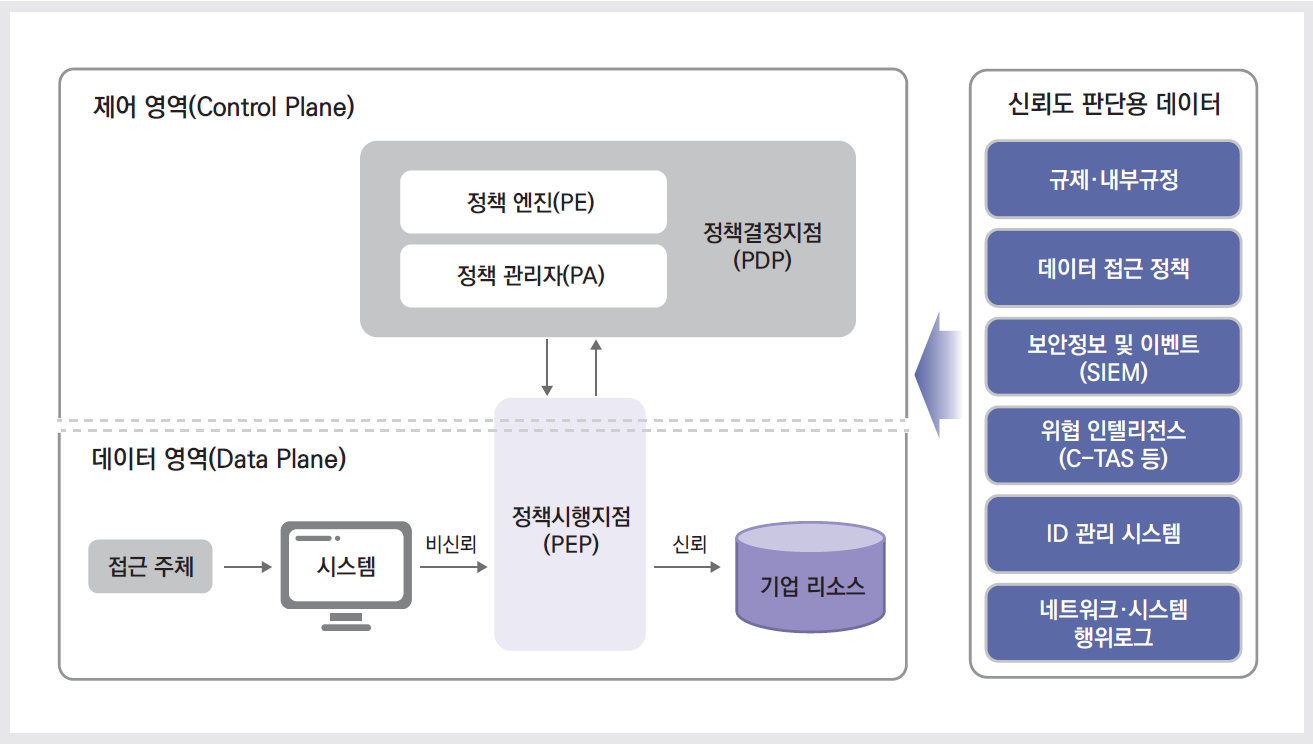

- 중앙 집중적이고 일관된 정책 관리 및 접근제어 결정 및 실행

- 사용자, 기기에 대한 관리 및 강력한 인증

- 리소스 분류 및 관리를 통한 세밀한 접근제어 (최소 권한 부여)

- 논리 경계 생성 및 세션 단위 접근 허용 및 네트워크 전송 보호 기술 적용

- 모든 상태에 대한 모니터링, 로그 및 이를 통한 신뢰성 지속적 검증 및 통제

제로 트러스트 구현 단계

- 현재 상태 분석

- 조직의 보안 상태와 자산을 평가하여 보호 기준을 마련

- 정책 및 아키텍처 설계

- 조직의 요구 사항에 맞춰 제로 트러스트 기반의 보안 정책과 아키텍처를 설계

- 솔루션 도입 및 통합

- 적합한 보안 솔루션을 선정하고 기존 시스템과의 통합 계획을 수립

- 운영 및 모니터링

- 정책을 실행하고 시스템을 지속적으로 모니터링하여 보안을 유지

제로 트러스트 구현 사례

요약: 사용자든 기기든 접속을 요청하는 요소에 대해 신분확인을 위한 인증을 강화하고 보호 대상을 세분화 보호 기준에 맞게 접근 제어

- 사용자 인증 및 접근 제어 강화

- 사용자 신뢰도 평가를 기반으로 한 동적 접근 제어와 다중 인증 방식을 적용

- 애플리케이션 및 데이터 보호

- 애플리케이션과 데이터에 대한 세분화된 접근 제어와 암호화를 통해 보호

- 네트워크 분할 및 모니터링

- 네트워크를 세분화하여 리소스 간의 통신을 제한하고, 트래픽 분석을 통해 비정상적인 활동을 탐지

제로 트러스트 모델은 조직의 보안 문화와 전략에 혁신을 가져오는 새로운 보안 패러다임이다. 변화하는 사이버 위협 환경에 적극적으로 대응하고, 보안 관리를 지속 가능하게 유지할 수 있는 기반을 제공하는 것이 목적이다.

'IT > 정보보안' 카테고리의 다른 글

| 메타표면 (Metasurfaces) 기술과 정보보안 (1) | 2024.04.11 |

|---|---|

| 패스워드 스트레이 공격 (0) | 2024.03.13 |

| 암호 반도체 - 해킹 막는 반도체 (0) | 2024.03.03 |

| 큐싱 (QR 코드 피싱) (0) | 2024.02.19 |

| Passkey (0) | 2024.02.19 |